Že je to pro vás pojem neznámý a s ničím takovým jste se nikdy nepotkali? No přímo s HSM modulem dost možná ne, ale se službami na HSM modulech postavenými dozajista ano. Nebo jste snad nikdy nebyli na žádné webové stránce? Nepoužíváte platební kartu? Nedostali od lékaře e-recept na výdej léků? Tam a v tisíci a jedné dalších situací všedního dne figuruje kryptografie, jejíž bezpečnost je kryta HSM moduly.

Co to tedy ten HSM modul vlastně je? Jedná se o certifikované hardwarové zařízení, které spravuje, používá a hlavně chrání nějaké tajemství (nejčastěji kryptografické klíče) před jeho únikem a zneužitím. Co se fyzické podoby týče, tak nejtypičtější jsou HSM moduly ve formě 19" 1U rack appliance (pro běžného člověka přeložím: „v podobě serveru“), nebo ve formě PCIe rozšiřující karty určené pro vložení do PC, nebo serveru. Obsahují specializovaný HW, který řeší generování klíčů, akceleraci kryptografických algoritmů a mimo jiné i tzv. tamper protection.

To znamená, že pokud se někdo začne do útrob HSM modulu fyzicky „dobývat“, tak se HSM modul zablokuje, aby ochránil svěřená tajemství. HSM moduly mohou být specializované pro určitou oblast, jako jsou bankovní systémy platebních karet, zabezpečení doménových jmen DNSSEC, zabezpečení operací na blockchainu, atd. My se ale zaměříme na HSM moduly v oblasti PKI, tedy v oblasti elektronického podpisu, a to zejména v kontextu kvalifikovaného elektronického podpisu podle legislativy evropské unie – nařízení eIDAS.

Pro vytvoření kvalifikovaného elektronického podpisu (což je mimochodem nejvyšší možná forma elektronického podpisu podle legislativy EU) potřebujeme v zásadě 2 věci: kvalifikovaný certifikát pro elektronický podpis a kvalifikovaný prostředek pro vytváření elektronických podpisů. Vezměme to od píky, tedy od kvalifikovaného certifikátu. Ten vám musí vydat tzv. QTSP (Qualified Trust Service Provider), nebo jak hezky česky říkáme: „kvalifikovaný poskytovatel služeb vytvářejících důvěru“, jenž poskytuje službu „vydávání kvalifikovaných certifikátů pro elektronické podpisy“, v praxi se mluví o tzv. kvalifikované CA (certifikační autoritě).

Kvalifikovaný certifikát je (typicky) datová struktura podle normy X.509, která je podepsaná vydavatelem tohoto certifikátu, tedy klíčem CA. A hádejte, kde je kvalifikovaná CA povinna mít uložený svůj privátní klíč, kterým podepisuje vydávané certifikáty? Ano, na HSM modulu, který v tomto konkrétním případě musí být certifikován podle metodiky Common Criteria vůči PP (protection profile) EN 419 221–5.

Kvalifikovaný prostředek pro vytváření elektronických podpisů se označuje, v praxi zažitou, zkratkou QSCD (Qualified Signature Creation Device). Aby podpis vytvořený pomocí kvalifikovaného certifikátu mohl být klasifikován jako kvalifikovaný elektronický podpis, musí být privátní klíč vygenerován, spravován a používán výhradně v certifikovaném QSCD zařízení. Tímto zařízením je typicky certifikovaná čipová karta (např.: StarCOS 3.7), nebo token do USB portu. Avšak současným trendem se jeví přechod z lokálně drženého QSCD (tedy čipové karty) na tzv. vzdálené QSCD a služby, jež poskytují vytváření kvalifikovaného elektronického podpisu na dálku.

V těchto službách plní roli vzdáleného QSCD právě HSM modul. Tedy plnil. Minulý čas je zde na místě z toho důvodu, že doba, kdy samotný HSM modul dostal nepodmíněnou certifikaci QSCD, je už dávno za námi. Stále sice přežívají dříve certifikovaná zařízení, která mají doposud platnou certifikaci QSCD, ale to se s nástupem revize nařízení eIDAS, lidově označované jako eIDAS2, a souvisejících prováděcích předpisů s největší pravděpodobností změní a tato zařízení o svou QSCD certifikaci zřejmě přijdou.

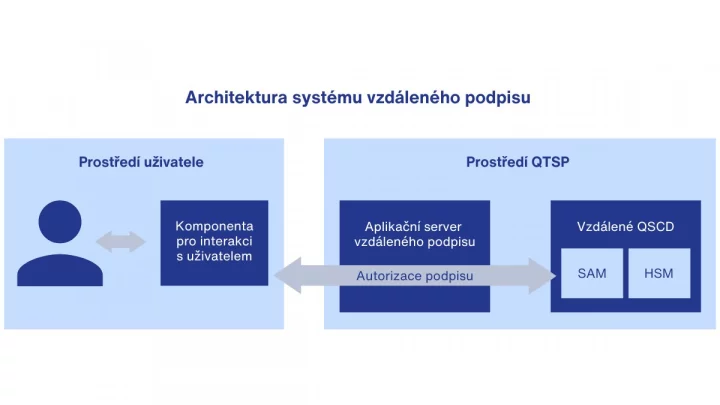

Aktuálně je vzdálené QSCD zařízení možné získat provozováním dvou vzájemně komunikujících komponent: SAM (Signature Activation Module) a HSM. SAM je SW komponenta, chcete-li aplikace, která má specifické požadavky na HW, na němž běží a prostředí, kde je provozována. Musí být certifikována podle metodiky Common Criteria vůči PP EN 419 241–2. Použitý HSM modul pak musí být také certifikovaný, a to vůči PP EN 419 221–5. A teprve kombinace příslušného certifikovaného SAMu a příslušného certifikovaného HSM může získat certifikaci QSCD pro vzdálené vytváření elektronických podpisů, tzv. QSCD type 2. Ovšem pro platnost certifikace vzdáleného QSCD nemůže tyto komponenty provozovat kdokoliv, alebrž výhradně QTSP.

Ale nesmutněte. Chcete-li si do své společnosti pořídit vlastní HSM modul, můžete. A dokonce s ním můžete vytvářet kvalifikované elektronické pečeti. Kvalifikovaná elektronická pečeť je (zjednodušeně, experti prominou) obdobou kvalifikovaného elektronického podpisu, kdy podepisující osobou není fyzická osoba, nýbrž osoba právnická. V tomto kontextu může dávat smysl pořídit si vlastní HSM modul a na něm kvalifikované elektronické pečeti jménem společnosti vytvářet.

Na trhu existují zařízení, jejichž certifikace takové použití umožňuje a takový HSM modul je při splnění určitých podmínek (zejména těch definovaných normou EN 419 221–6) pro tyto případy považován za certifikované lokální QSCD.

Před bezhlavým nákupem HSM modulu je ovšem vhodné nejprve kontaktovat kvalifikovanou CA, od které si budete chtít příslušný kvalifikovaný certifikát pro vytváření elektronických pečetí nechat vydat a poradit se s ní, který HSM modul je vhodný. A to jak z hlediska certifikace a z hlediska časové platnosti certifikace, tak z hlediska podpory daného typu HSM modulu danou CA. CA je totiž povinna před vydáním certifikátu pro kvalifikovaný podpis/pečeť ověřit, že příslušný privátní klíč byl skutečně generován na certifikovaném QSCD zařízení, které je zároveň provozováno v souladu s příslušnou certifikací, a ne každá CA musí podporovat každý HSM modul na trhu.

Filip Michl

Solution Architect ve společnosti První certifikační autorita, a. s.

ČLÁNKY DO MAILU

ČLÁNKY DO MAILU