Na konci srpna 2025 došlo v České republice k bezprecedentnímu kybernetickému útoku. Terčem byl významný politický web, který krátce před nadcházejícími parlamentními volbami čelil dosud největšímu aplikačnímu L7 útoku (útok na aplikační vrstvu, tedy přímo na webové stránky a aplikace, které vidí běžný uživatel) v historii naší země. Incident jasně ukazuje, že období voleb je kritickým časem nejen z hlediska veřejné debaty, ale také v oblasti kybernetické bezpečnosti. Politické weby, média a další klíčové informační zdroje jsou v této době přirozeným cílem útočníků, kteří se snaží narušit dostupnost informací nebo destabilizovat veřejné prostředí.

Průběh útoku

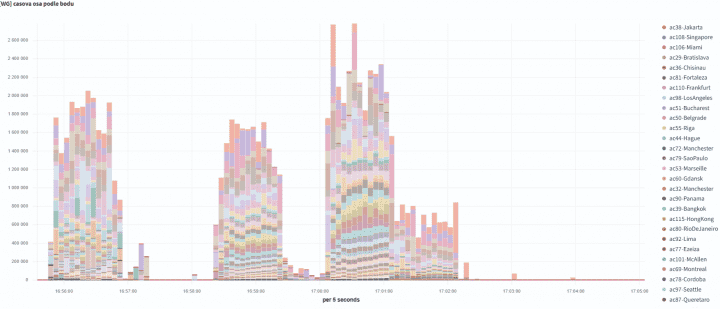

Útok začal 29. srpna 2025 v 16:55 a trval přibližně osm minut. Hlavní vlna skončila v 17:02, přičemž reziduální provoz byl ještě několik minut detekován z některých lokalit, například z Jakarty. Ve špičce dosáhl útok hodnoty více než 1,06 milionu požadavků za sekundu, což představuje přes 2,6 milionu požadavků během pouhých pěti vteřin. Do útoku bylo zapojeno více než 3 700 unikátních IP adres z celého světa. Útok měl původ převážně v oblastech ležících na východ od České republiky, které jsou v posledních letech známé vysokou aktivitou kybernetických útočníků.“

Útok měl charakter masivního HTTP/2 GET floodu, tedy zahlcení serveru obrovským množstvím požadavků směřovaných na hlavní stránku webu. Díky využití multiplexingu (současné posílání více požadavků najednou přes jedno spojení) dokázali útočníci generovat extrémní zátěž i s relativně omezeným počtem kompromitovaných zařízení. Podle metodiky DRS (DDoS Resilience Score) byl incident ohodnocen úrovní 5 ze 7, což odpovídá velmi vysoké závažnosti a je typické pro sofistikované útoky vedené zkušenými útočníky s rozsáhlým botnetem (síť napadených počítačů a zařízení ovládaných útočníkem).

Efektivní obrana bez výpadku

Naštěstí byl tento politický web již dříve chráněn službou WEDOS Protection, protože v minulosti čelil opakovaným útokům, byť nikdy v tak masivním rozsahu. Díky tomu se podařilo incident zvládnout bez dopadu na dostupnost.

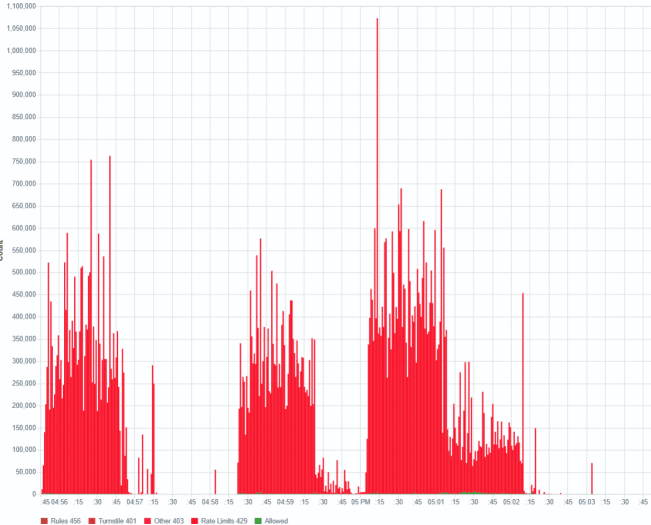

Nasazené mitigace (ochranné opatření, které útok automaticky odfiltruje nebo zpomalí) eliminovaly více než 99,7 % škodlivého provozu. Jen 0,292 % požadavků proniklo na původní server, což představovalo přibližně 230 tisíc požadavků. Z nich část skončila chybami 502/504 na reverzní proxy, ale šlo pouze o krátkodobé a dílčí zpomalení. Koncoví uživatelé nepoznali žádný výpadek.

Díky kombinaci rate limitů, chytrého filtrování a edge cachingu zůstal web dostupný po celou dobu útoku. Zákazník tak mohl i v době vrcholného kybernetického útoku poskytovat informace návštěvníkům bez omezení.

Kontext: volby a kybernetické hrozby

Nelze přehlédnout, že k útoku došlo jen několik týdnů před parlamentními volbami v České republice. Kybernetické útoky na politické strany, kandidáty a média jsou v současnosti běžnou součástí volebního období po celém světě. Útočníci se snaží omezit přístup k informacím, zasít nedůvěru nebo ukázat technologickou převahu. Česká republika není výjimkou a tento incident ukazuje, že je nutné se na podobné scénáře připravovat dlouhodobě a systematicky.

Transparentnost

WEDOS je striktně apolitická společnost. Naší prioritou je technická ochrana zákazníků bez ohledu na jejich politické či ideové zaměření. Proto v tomto článku záměrně nezveřejňujeme konkrétní jméno webu, který se stal terčem útoku. Nechceme tímto způsobem ovlivňovat veřejné mínění nebo zasahovat do volebního procesu. Naším cílem je ukázat rozsah a závažnost kybernetických hrozeb a představit možnosti jejich efektivní mitigace.

Jak těmto útokům předcházet?

Útok tohoto rozsahu dokazuje, že tradiční ochrana webových serverů nestačí. Pokud by web nebyl chráněn moderní DDoS ochranou na úrovni edge infrastruktury, byl by pravděpodobně několik minut až hodin zcela nedostupný. To by v období voleb mohlo znamenat zásadní problém nejen pro samotného provozovatele, ale i pro veřejnost, která potřebuje mít přístup k informacím.

Doporučení jsou následující:

- Zpřísnit limity pro počet požadavků – zjednodušeně řečeno, když začne jedna adresa posílat příliš velké množství požadavků, systém ji musí okamžitě omezit.

- Nasadit chytrou kontrolu pro zahraniční návštěvníky – při útoku lze dočasně zobrazit jednoduchou ověřovací otázku (Captcha nebo výpočetní úloha), ale pouze uživatelům mimo Českou republiku.

- Omezit novější protokol HTTP/2 – pokud se při útoku ukáže, že ho útočníci zneužívají, je možné u rizikových připojení dočasně přepnout na starší verzi protokolu, která je na podobné útoky méně náchylná.

- Používat cache pro všechny stránky – obsah se uloží do paměti na ochranných serverech a návštěvníci ho dostanou přímo odtud. To výrazně odlehčí původnímu serveru.

- Přísnější pravidla pro zahraniční provoz – protože cílová skupina webu je převážně v ČR, vyplatí se více filtrovat a omezovat návštěvníky ze zahraničí, kde útoky často vznikají.

Řešení: WEDOS Protection

Pokud provozujete webové stránky, ať už politické, firemní nebo e-shop, je nutné počítat s tím, že se můžete stát cílem DDoS útoku. Incident z konce srpna ukazuje, že útok může přijít kdykoliv a v rozsahu, který dokáže nechráněný server okamžitě vyřadit z provozu.

WEDOS Protection nabízí komplexní ochranu proti DDoS útokům všech typů a intenzit. Díky globální infrastruktuře a desítkám PoP (datové uzly a servery) po celém světě dokáže pohltit i největší útoky dříve, než dosáhnou vašeho serveru.

Pokud nechcete riskovat nedostupnost webu v kritických chvílích, ať už jde o volby, byznys nebo důležité kampaně, je nejlepší volbou nasadit WEDOS Protection.

ČLÁNKY DO MAILU

ČLÁNKY DO MAILU